APTs Bajo la Lupa: Identificando Herramientas Hostiles con Batuta

julio, 8, 2025

6 minutos de lectura

Las amenazas persistentes avanzadas (APT) no siempre dependen de malware personalizado. Grupos como APT29 (Cozy Bear), APT41 o Lazarus Group han demostrado que el uso de herramientas legítimas como software de administración remota (RMM), utilidades de red o scripts nativos puede ser igual o más efectivo para mantener persistencia y evadir controles tradicionales.

Por ejemplo, en los últimos años, el uso de herramientas tipo RMM (Remote Monitoring and Management), como AnyDesk, TeamViewer o incluso MSP-focused tools como ConnectWise, ha crecido como vector de abuso. Esto se debe a que permiten acceso legítimo, cifrado y con funcionalidades avanzadas que muchas veces pasan desapercibidas por soluciones antivirus o EDR.

Según el Reporte de Inteligencia de Red Canary 2024, los RMM se han consolidado como una táctica común entre actores tanto sofisticados como criminales oportunistas, en especial para ejecución remota, movimiento lateral y exfiltración encubierta.

Desarrollo de Políticas de Detección de Aplicaciones Riesgosas

Gracias al conocimiento y experiencia acumulados por nuestros especialistas en Inteligencia de Amenazas, Threat Hunting, Red Team, SOC e Incident Response, hemos desarrollado un conjunto de políticas robustas orientadas a identificar aplicaciones que pueden representar un riesgo significativo si se encuentran en los sistemas operativos de la organización. Este riesgo se acentúa particularmente cuando dichas herramientas no han sido previamente autorizadas ni aprobadas por los procesos internos de control de software.

Estas aplicaciones, aunque en muchos casos legítimas, también son ampliamente utilizadas por actores maliciosos para comprometer entornos corporativos. Por ello, su presencia debe ser cuidadosamente monitoreada, analizada y controlada, especialmente en contextos donde la seguridad y la integridad de la infraestructura son prioritarias.

Con Batuta, hemos diseñado un conjunto de políticas de detección específicas, enfocadas en herramientas potencialmente hostiles, agrupadas en seis categorías clave, las cuales reflejan técnicas comúnmente empleadas en campañas de intrusión reales:

- Credential Theft: Herramientas diseñadas para extraer credenciales del sistema, como Mimikatz o LaZagne, ampliamente utilizadas por atacantes para moverse lateralmente o escalar privilegios.

- Defense Evasion: Utilitarios orientados a evadir mecanismos de defensa, como desactivar EDRs, eludir UAC o modificar el comportamiento del sistema para pasar desapercibidos.

- Discovery: Escáneres de red como Nmap o Angry IP Scanner, que permiten a los atacantes mapear la red y recolectar información crítica sobre servicios y hosts disponibles.

- Exfiltration: Herramientas y scripts empleados para comprimir, cifrar y transferir datos fuera del entorno corporativo, muchas veces mediante PowerShell, protocolos de red encubiertos o almacenamiento en la nube.

- RMM y Network Tools: Soluciones de acceso remoto como AnyDesk, TeamViewer, ConnectWise, o VNC, que pueden ser aprovechadas tanto por administradores como por atacantes para mantener persistencia y control remoto sobre sistemas comprometidos.

- Offensive Security: Plataformas de pruebas de penetración avanzadas como Cobalt Strike, Metasploit, o Empire, cuyo uso no controlado en entornos productivos representa una clara señal de compromiso o actividad sospechosa.

Estas políticas han sido diseñadas con un enfoque proactivo, no solo para identificar amenazas en curso, sino también para reducir la superficie de ataque al alertar sobre la presencia de herramientas cuyo uso debe estar claramente justificado y documentado. Con Batuta, ayudamos a las organizaciones a elevar su nivel de visibilidad y control, asegurando que los entornos operativos permanezcan alineados con las mejores prácticas de ciberseguridad y cumplimiento.

Detección de Aplicaciones Riesgosas

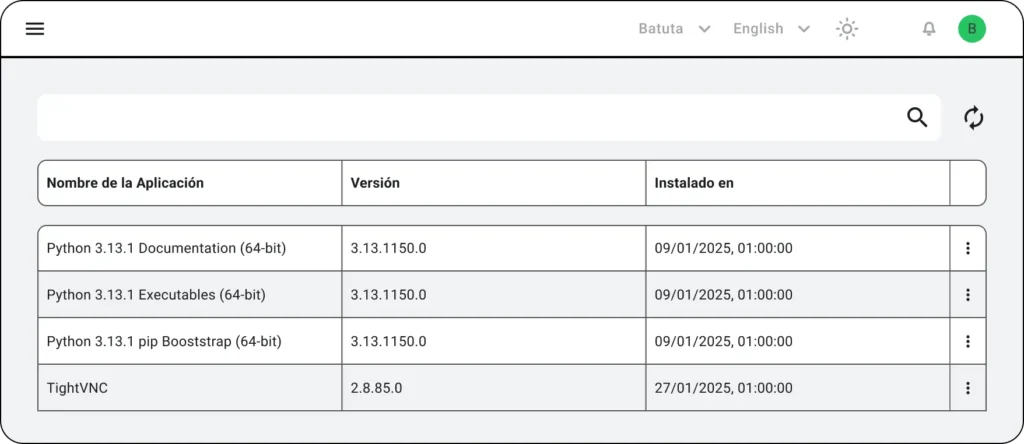

Una vez ejecutados los escaneos de aplicaciones mediante el módulo de inventario de software, se logra identificar de forma precisa los dispositivos que cuentan con aplicaciones que podrían ser consideradas riesgosas o no autorizadas por la organización.

A partir de reportes periódicos y continuos, se realiza un proceso de validación colaborativa con los responsables de cada área o unidad operativa, con el fin de confirmar qué aplicaciones están justificadas en su uso y en qué hosts deberían ser restringidas. Esta etapa es clave para asegurar que las políticas se alinean con las necesidades reales del negocio, sin afectar la operatividad.

Con esta información consolidada, se ajustan y refinan las políticas de escaneo y detección dentro de Batuta, con el objetivo de fortalecer la capacidad de identificar de manera proactiva aquellas aplicaciones que representan un potencial riesgo para la seguridad, ya sea por su funcionalidad, su origen, o su uso fuera de los canales oficiales.

Este proceso iterativo permite a la organización mantener un control continuo sobre el software instalado, reducir la superficie de ataque, y garantizar que el entorno operativo se mantenga bajo los estándares definidos de seguridad y cumplimiento.

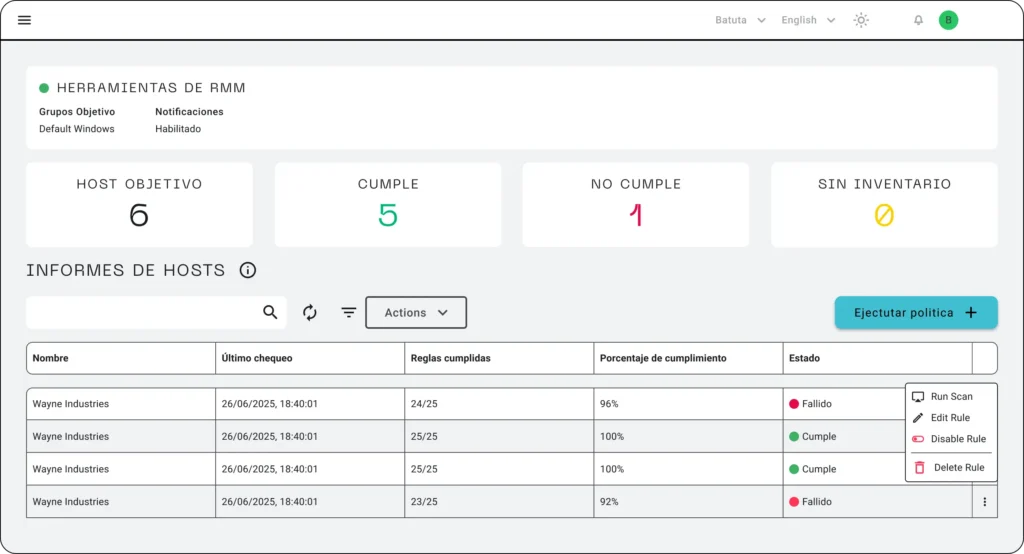

Figura 1. Resultado de la ejecución de política de escaneo de aplicaciones RMM

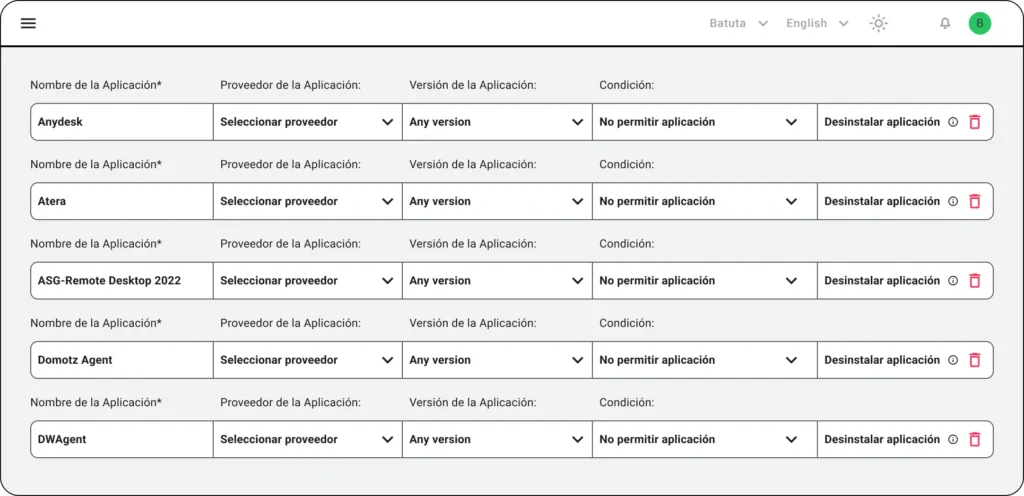

Figura 2. Detección de aplicación riesgosa del tipo RMM

Figura 3. Detalle de configuración de política de RMM

Acciones de Respuesta

Batuta no solo permite identificar aplicaciones potencialmente riesgosas o no autorizadas, sino que también facilita la ejecución de acciones de respuesta efectivas para contener y mitigar el riesgo asociado a su presencia en los sistemas.

Una vez validadas las aplicaciones que deben ser removidas, Batuta permite su desinstalación automática a través de dos mecanismos principales:

- Desinstalación directa desde la consola de administración, utilizando las capacidades nativas del módulo de inventario de software.

- Ejecución de scripts personalizados mediante el módulo de librería de scripts, lo que permite aplicar acciones específicas según el sistema operativo, tipo de aplicación o contexto operativo del host afectado.

Además, Batuta potencia las capacidades de los EDRs (Endpoint Detection and Response) integrados en el entorno de la organización, al brindar inteligencia contextual que puede traducirse en la generación de Indicadores de Actividad (IoAs). Estos IoAs pueden ser utilizados para:

- Bloquear procesos asociados a aplicaciones no deseadas o maliciosas.

- Restringir conexiones de red iniciadas por herramientas identificadas como riesgosas.

- Detectar patrones de ejecución anómalos vinculados a comportamiento hostil.

Gracias a estas capacidades, Batuta se convierte en un componente activo dentro del ciclo de respuesta, ayudando a las organizaciones no solo a detectar software no autorizado, sino también a actuar de manera automatizada y basada en inteligencia, reduciendo el tiempo de exposición y mejorando la resiliencia frente a amenazas internas o externas.